如何進行雲端中的資訊安全威脅檢測?

2022/07/27

本文編譯自:Google Blog

隨著企業將資料從地端遷移到混合雲或公有雲,企業本身對資訊安全的敏感度也必須提升,尤其是在面對許多雲端環境威脅時。需要一個新的基礎框架來思考公有雲中的威脅檢測,以更好地進行數位轉型。

這些術語隨著時間的推移具有不同的含意,這就是所謂的預防危險、威脅檢測和如何反應的含義。安全策略涵蓋三個要素:預防、檢測和反應。預防可以改善,但永遠不會變得完美。儘管採取了預防性控制措施,但仍然需要注意穿透防禦的威脅。發現並確認惡意活動,自動對其做出反應或將其呈現給安全團隊,即構成檢測和反應。

從傳統環境到雲端環境產生了重大變化,並影響三個關鍵領域:

- 威脅景觀

- IT環境

- 檢測方法

首先,威脅格局發生變化。

意味著新威脅不斷發展,舊威脅消失,許多威脅的重要性發生變化。如果對您的環境執行威脅評估,然後將整個環境遷移到公有雲上,即使您使用提升和轉移方法,威脅評估看起來也會非常不同。MITRE ATT&CK Cloud可以幫助了解威脅活動是如何存在於公有雲中。

其次,周圍的整個技術環境發生了變化。

類型,也適用於技術和操作實踐。從本質上講,雲端環境作為您必須檢測威脅的領域是不同的——適用於受到威脅的資產和進行檢測的技術。實際上,雲端環境確實帶來了很多新的檢測機會。這裡的主題是變化,有些變壞,有些變好。

畢竟,雲是

- 通常是分佈式的——運行在許多區域和數據中心

- 通常是不可變的——利用被替換而不是更新的系統

- 臨時使用通常為任務創建然後刪除的工作負載

- API 驅動——由普遍的 API支持

- 以身份層為中心——主要使用身份而不僅僅是網路邊界來分隔工作負載

- 自動擴展——能夠隨著工作量的增加而擴展

- 與提供者共享

有時,分佈式、不可變和臨時雲屬性的組合稱為DIE 三元組。所有這些都會影響雲端環境的檢測。

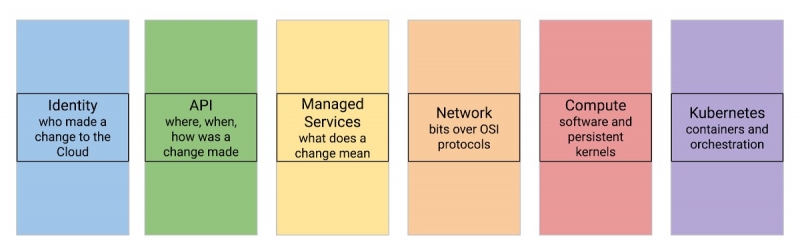

第三,遙測源和檢測方法也發生了變化。

讓我們回顧一些雲端威脅檢測場景。

每個人都強調身份在雲端安全中的作用。當然,它在威脅檢測中也很重要。雖然我們不想重複這樣的陳詞濫調,即在公有雲中,只要 IAM 錯誤就可以避免數據洩露,但我們知道雲端安全漏洞可能付出高昂代價。為了幫助保護企業資料,Google Cloud提供的服務可以自動實時分析每個 IAM 授權,以檢測添加的外部人員。

使用代理檢測計算實例(例如虛擬機 (VM))內部的威脅似乎已成為過去。畢竟,虛擬機只是服務器,然而,這是雲端環境所帶來的新領域。例如,VM 威脅檢測允許安全團隊針對其整個計算機群執行 YARA 規則。

最後,像 BigQuery 這樣的產品需要新的思維方式來檢測數據洩露。Security Command Center Premium 可檢測 BigQuery 中將數據複製到不同 Google Cloud 企業中的查詢和備份。

同時,有些事情在雲端環境中保持不變。包括廣泛的威脅類別,例如內部人員或外部人員;網路攻擊鏈中的步驟,例如攻擊的粗粒度階段;MITRE ATT&CK Tactics 基本沒有變化。廣泛的檢測方式也可能保持不變。

這對防守者意味著什麼?

- 當您遷移到雲端時,您的威脅和 IT 會發生變化,而且變化很大。

- 使用本地檢測技術和方法作為未來開發的基礎可能效果不佳。

- 僅僅複製所有本地檢測工具及其威脅檢測內容並不是最佳的。

相反,遷移到 Google Cloud 是一個轉變您如何利用雲端技術和流程創造的新方式,以實現機密性、完整性和可用性的持續目標。

週一 ~ 週五 09:00 ~ 18:00

週一 ~ 週五 09:00 ~ 18:00 電話:02-2657-6666

電話:02-2657-6666