2024 Google 雲端安全高峰會

透過整合的力量重新構想資訊安全性

2024/09/02

本文編譯自:Google Blog

為了跟上現代威脅的步伐,所有企業都需要認真審視資訊安全,並確定如何適應以加速變革。雖然這可能看起來令人畏懼,但 Google Cloud Security 可以幫助您確保不必如此。

為了真正提高安全性,我們相信簡單的力量。我們需要減少移動部件的數量,而非增加新的產品來應對威脅,透過更有效的方法,融合現有功能並將其與人工智慧和威脅情報相互結合,實現更高階的主動防禦。

在2024 年 Google 雲端安全性高峰會上,Google將重點放在這個重要主題,即透過融合的力量重新構想網路安全。

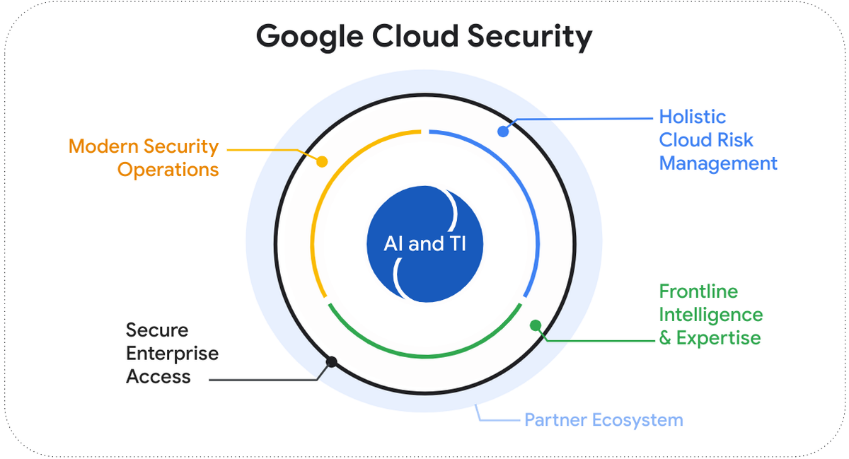

在Google的產品和解決方案組合中,特意選擇了能夠對客戶安全狀況和計劃產生最大影響的策略功能,一個驅動檢測、調查和回應、關鍵業務應用程式和資料風險管理等核心安全功能的平台。這些區域成為進一步融合的錨點,以下是Google安全產品組合目前的融合情況:

- 現代安全營運:現代 SecOps 平台不僅僅取代傳統的 SIEM,更統一了 SIEM、SOAR 和攻擊面管理,以主動偵測和回應威脅。

- 一線情報和專業知識:利用事件回應和威脅搜尋方面的人類專業知識的力量,在攻擊之前、期間和之後為企業提供幫助。

- 全面的雲端風險管理:Google的多雲安全和風險管理解決方案不僅匯集了多個雲端保護程式碼、身分和資料的功能,並加速雲端安全和企業 SecOps 之間的營運整合,以簡化風險補救的流程。

- 安全的企業存取:利用現有的 Chrome Enterprise 足跡,啟動數億台裝置以進行非侵入式端點威脅偵測、資料保護和零信任存取。

- 人工智慧和威脅情報:透過注入威脅情報,在所有領域提供結構上更聰明的安全保障。

Google Cloud Security

與策略夥伴有意、有針對性的整合也能帶來融合的好處。與合作夥伴合作有助於Google與客戶建立的安全生態系統結合,並釋放機會,在更大的安全領域實現一系列重要成果。

看看Google如何繼續發展融合產品組合。

Google安全營運

SIEM 市場正在經歷結構性轉變,導致安全營運領導者重新考慮平台和方法。Etsy等 Google 安全營運客戶正在迎難而上,對他們使用的技術和對 SecOps 的看法都做出了重大改變。

Etsy 高級安全工程師 Manan Doshi 表示:“這是我們重新開始的機會。”

從將 Google 安全營運遷移作為黑客馬拉松項目,到專注於幫助客戶建立更強大基礎的新流程,再到利用 AI 提高團隊統一性與一致性,Etsy 展示了Google的安全營運平台如何幫助企業實現安全現代化並為未來做好準備。

Apex Fintech Solutions也利用 Gemini 和生成式人工智慧的力量重新構想其安全營運中心。

Apex Fintech Solutions 高級資訊安全總監 Hector Peña 表示:“我們的分析師不再需要編寫需要 30 分鐘到 1 小時的程式,Gemini 可以在幾秒鐘內完成。”

託管服務

除了 Mandiant威脅搜尋產品和服務之外,Google還宣布推出Mandiant 自訂威脅搜尋,補充託管偵測和回應服務以及內部威脅搜尋計劃,幫助企業發現其環境中當前和過去的威脅行為者活動,提高偵測未來威脅的能力。

受益於 Mandiant 自訂威脅搜尋的企業通常在使用該服務前的幾週或幾個月內至少遇到以下安全問題之一:

- 增加已知在您的行業或垂直領域運作的特定威脅行為者的目標

- 新技術、雲端平台和SaaS解決方案的實施

- 受事件或違規影響的業務合作夥伴和供應鏈供應商

- 評估和搜尋新獲得的安全工具、日誌來源和控件

- 計劃或近期的併購

Google最新的《防禦者優勢網絡快照》報告,根據 Mandiant 觀察和實際經驗提供了對網路防禦主題的見解。涵蓋部署安全欺騙策略的好處、內部威脅滲透測試的關鍵作用、如何有效評估基於 Web 的基礎模型以及 SIEM 遷移指南。

安全指揮中心

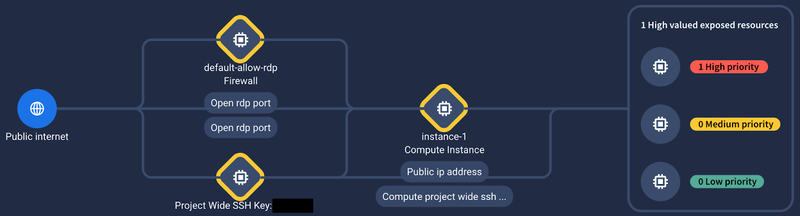

Google雲端原生應用程式保護平台 (CNAPP) 解決方案安全指揮中心(SCC) 增加了新功能,當安全問題同時發生時會產生不可接受的風險。

SCC 使用獨特的方法來發現安全問題:虛擬紅隊。不斷模擬一個堅定的攻擊者,試圖滲透雲端防禦並獲取高價值資產,針對雲端環境的數位孿生模型嘗試數百萬次攻擊排列,以找到可能的攻擊路徑。與其他依賴供應商開發的通用規則(僅查找已知問題)的 CNAPP 不同,SCC 的虛擬紅隊可以找到以前從未見過的安全問題,並幫助客戶應對未知的雲端風險。安全問題的發現已進入預覽階段。

SCC 虛擬紅隊發現的安全問題可視化

Security Command Center 還擴展了其多雲端礎設施授權管理 (CIEM)功能,以協助客戶維護最低限存取模型。 SCC 中新的功能支援 Google Cloud 上的 Entra ID (Azure AD) 和 Okta 身分以及 AWS 上的 AWS IAM 身分。

Google Cloud 的安全性

Googlew透過控制措施和功能,協助加強客戶的安全狀況並確保 Google Cloud 環境合規性。Google宣布或更新以下內容:

對於身分識別和存取管理:

- 特權存取管理員 (PAM) :目前處於預覽階段,PAM透過為特權使用者啟用即時、有時限和基於批准的存取提升,幫助客戶強制執行最小特權原則。

- 主體存取邊界 (PAB) :同樣在預覽版中,以身分為中心的控制允許安全管理員為主體定義授權資源集,而不管現有的 IAM 策略如何。

- 基於憑證的存取(CBA) :普遍可用,基於憑證的存取使用雙向TLS(mTLS)確保授予存取權限之前將使用者憑證綁定到裝置。

- Workforce Identity Federation :已全面推出,對 Microsoft Entra ID 的支援,用戶能夠透過單一登入從 Microsoft Power BI 存取 Google BigQuery。透過無同步、基於屬性的存取控制功能,Microsoft Entra ID 群組可用於授權對 Google BigQuery 的訪問,而無需在 Google Cloud 中配置使用者或群組。

- 具有私有 IP 支援的 VPC 服務控制 (VPC-SC): VPC-SC 中的新私有 IP 支援已全面上市,可讓授權從特定內部網路或本地環境到受保護的雲端資源的流量。

資料安全:

- 新的機密 VM 選項:處於預覽階段,新的機密 VM 選項可以保護基於硬體的記憶體加密的資料和應用程式。AMD SEV-SNP 在 N2D 機器上的普遍可用性和在 C3D 實例上的預覽增加了強大的記憶體完整性、加密的暫存器狀態和基於硬體的遠端證明,進一步增強了資料機密性和完整性。

- Cloud HSM 的金鑰存取理由 (KAJ):已在 Assured Workloads 中提供預覽版,KAJ為基於 Cloud HSM 的金鑰提供存取透明度和理由。

網路安全:

- Cloud Armor:Cloud Armor Enterprise的新功能增加了精細主機層級的自適應保護(已普遍可用),並支援區域內部應用程式負載平衡器和IP 位址群組(預覽版)。幫助客戶建立更有效率、區域範圍的 Cloud Armor 安全策略。

- 雲端新世代防火牆:最新發布的雲端新世代防火牆企業版在Miercom和SecureIQ的第三方獨立測試中顯示對已知漏洞和惡意軟體的偵測率。

受監管的雲端:

- 新的合作夥伴主權控制:Google宣佈在兩個地區全面推出新的合作夥伴主權控制包。在義大利,PSN 的 Sovereign Controls專門針對義大利公共部門,提供工具、功能和控制來保護敏感的政府工作負載。在沙烏地阿拉伯,CNTXT 的 Sovereign Controls為該國運營 Google Cloud 環境的企業在 Google Cloud 的C 類認證基礎架構中添加合作夥伴營運的控制。

- Assured Workloads 更新:新的合規性更新已提供預覽版,可評估目前的Assured Workloads資料夾配置是否與最新可用的控制包配置不同,並允許客戶升級先前建立的資料夾。

Chrome 企業版

Chrome Enterprise Premium將最受歡迎、最值得信賴的企業瀏覽器與 Google 的高階安全功能結合在一起,包括威脅和資料保護、零信任存取控制、企業策略控制以及安全洞察和報告。 Chrome Enterprise Premium 中的新功能能夠:

- 透過即用即付定價快速開始

- 使用浮水印保護數據

- 透過瀏覽器歷史記錄 URL 過濾,深入了解瀏覽活動

- 查看 Chrome 安全洞察,細緻地了解威脅

週一 ~ 週五 09:00 ~ 18:00

週一 ~ 週五 09:00 ~ 18:00 電話:02-2657-6666

電話:02-2657-6666